در این بخش با چگونگی نصب و راه اندازی شبکه های ساده کابلی و بی سیم، مناسب برای محیط های کاری کوچک و منازل آشنا خواهید شد. پیش فرض های این بخش آشنایی شما با سیستم عامل ویندوز، و مفاهیم بخش اول می باشد.

نصب و راه اندازی شبکه

با فرض این که مودم Dial-up یا ADSL خود را تنظیم نموده اید، ادوات ذیل برای اشتراک گذاری اینترنت و دیگر منابع شبکه شما مورد نیاز می باشند:

مسیریاب (Router)

به بیان ساده، این دستگاه مغز پیکربندی شبکه شما است.

مسئولیت آن رهگیری رایانه های متصل به شبکه، اختصاص IP جهت ارتباط رایانه ها یا یکدیگر، و ایفای نقش به عنوان واسطه بین رایانه های و اتصال اینترنت می باشد. زمانی که اطلاعات به اینترنت فرستاده می شود، مسیریاب، رایانه فرستنده را به خاظر سپرده و پاسخ درخواست ارسالی را به آن باز می گرداند. مسیریاب به طور مستقیم با استفاده از کابل شبکه (اترنت) به مودم متصل می شود و سایر دستگاه ها (گره ها) هرکدام به شیوه ای به مسیریاب متصل می شوند.

در صورتی که قصد راه اندازی شبکه بی سیم در منزل یا محل کار خود را دارید، مسیریاب بیسیم(Wireless Router) نسبت به خریداری مسیریاب و Access Point به طور جداگانه، از لحاظ اقتصادی به صرفه تر و فرآیند نصب ان آسان تر خواهد بود.

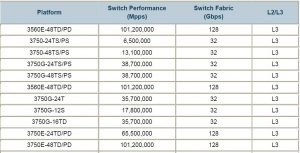

سوئیچ (Switch)

سوئیچ نسخه هوشمندتری از اسپلیتر (Splitter) می باشد. در واقع تنها کاری که سوئیچ انجام می دهد این است که در صورت پر شدن درگاه (پورت) بر روی مسیریاب، شما را قادر می سازد دستگاه های بیشتری را به مسیریاب اضافه نمایید.

به عنوان جایگزین، می توانید از Hub به جای سوئیچ استفاده کنید، اما مزیت سوئیچ نسبت به Hub این است که تنها زمانی که رایانه درخواست اطلاعات نماید، اطلاعات را به آن ارسال می کند؛ در حالی که Hub پهنای باند شبکه شما را با ارسال تمامی اطلاعات درخواستی یک رایانه به سایر رایانه های موجود در شبکه کاهش می دهد. به هر حال، سوئیچ ها به علت پرطرفدار بودن، امروزه معمولاً ارزان تر نیز هستند.

کابل های شبکه (Ethernet Cables)

کابل های استاندارد شبکه اترنت شبیه به سیم های تلفن هستند، اما کمی پهن تر به ازای هر دستگاه که به شبکه کابلی وصل می کنید، به یک کابل شبکه نیازمندید. کابل های شبکه در طول های مختلف موجود هستند که می توانید آن ها را به صورت آماده خریداری نموده یا خودتان بسازید.

کارت شبکه (Network Adaptor) یا NIC

آداپتور شبکه یا به بیان ساده تر کارت شبکه دستگاهی است که رایانه شما قادر می سازد تا به شبکه وصل شود، نام دیگر آن NIC یا Network Interface Card به معنای کارت واسط شبکه می باشد.

همه رایانه های جدید، کارت شبکه را به صورت پیش نصب بر روی مادربرد خود دارند. جَک یا پورت شبکه شبیه جَک تلفن اما پهن تر است. در صورتی که صاحب یک دستگاه نوت بوک هستید، نوت بوک شما نیز مجهز به درگاه شبکه است. این درگاه و کارت شبکه بی سیم به صورت پیش نصب، داخل دستگاه بوده و شما را قادر می سازد به واسطه آن ها به شبکه های کابلی و بی سیم متصل شوید. نیز می توانید کارت های شبکه بی سیم را به طور جداگانه برای رایانه رومیزی و نوت بوک خود خریداری نمایید. کارت شبکه بی سیم معمولاً به صورت پیش نصب بر روی برخی مادربردهای گران قیمت یافت می شود. نصب کارت شبکه کاری بسیار آسان است. برای نصب آن به دفترچه راهنمای کارت شبکه خود مراجعه نمایید. اما اجمالاً در نظر داشته باشید، کارت های شبکه برای رایانه های رومیزی اغلب بر روی خشاب PCI نصب می شوند. این در حالی است که کارت های شبکه بی سیم که به صورت جداگانه برای نوت بوک خود خریداری می نمایید، به صورت کشویی در خشاب مخصوص کارت های الحاقی یا PC Card Slot قرار می گیرند.

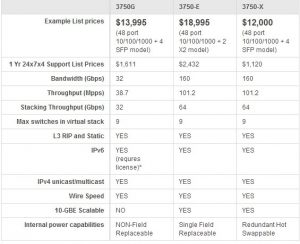

تا این جا کلیه ادوات مورد نیاز برای راه اندازی شبکه منزل یا محل کار را برشمردیم. اما در خصوص سرعت شبکه، استاندارد در حال حاضر شبکه های کابلی 100Mbps و برای شبکه های بی سیم 11، 54 و یا 108 مگابیت بر ثانیه می باشد. 11Mbps کمی کند به نظر می رسد، اما در صورتی که نخواهید فایل های حجیم جابجا کنید، معمولاً 54Mbps مناسب هرگونه استفاده خواهد بود. مشخصه استاندارد پهنای باند 54Mbps,802.11g می باشد که این عبارت را بر روی مسیریاب ها و کارت های شبکه مشاهده خواهید نمود. در صورتی که خواهان شبکه کابلی پرسرعت تری هستید، شبکه 1Gbps (معادل تقریباً 1000Mbps) نیز موجود است.

البته هزینه ادوات چنین شبکه ای بالاست؛ لذا راه اندازی چنین شبکه ای صرفاً برای اشتراک فایل های حجیم پیشنهاد نمی شود، چرا که از طرفی برای مدت های مدید، سرعت اتصال اینترنت شما حتی بالاتر از 10Mbps نیز نخواهد رفت.

جدول میزان انتقال داده بر مبنای پهنای باند شبکه

جدول ذیل میزان انتقال داده با توجه به سرعت های مختلف شبکه را در واحدهای اندازه گیری مختلف ارائه می نماید.

جدول: میزان تئوریک انتقال داده بر پایه پهنای باند شبکه

| پهنای باند |

انتقال داده در ثانیه |

انتقال داده در دقیقه |

انتقال داده در ساعت |

انتقال داده در 24 ساعت |

| Dial-up |

56Kbps |

7KB |

420 KB |

25.2 MB |

604.8 MB |

| اینترنت پرسرعت |

64 Kbps |

8 KB |

480 KB |

28.8 MB |

691.2 MB |

| 128 Kbps |

16 KB |

960 KB |

57.6 MB |

1382.4 MB |

| 256 Kbps |

32 KB |

1.92 MB |

115.2 MB |

2784. MB |

| 512 Kbps |

64 KB |

3.84 MB |

230.4 MB |

5529.6 MB |

| 1Mbps |

125 KB |

7.5 MB |

450 MB |

10800 MB |

| 2Mbps |

250 KB |

15 MB |

900 MB |

21600 MB |

| شبکه بی سیم |

11 Mbps |

1.38MB |

82.5 MB |

4.95 GB |

5068.8 MB |

| 54 Mbps |

6.75 MB |

405 MB |

24.3 GB |

24883.2 MB |

| 108 Mbps |

13.5 MB |

810 MB |

48.6 GB |

49766.4 MB |

| شبکه کابلی |

100 Mbps |

12.5 MB |

750 MB |

45 GB |

46080 MB |

| 1Gbps |

125 MB |

7.5 MB |

450 GB |

460800 MB |

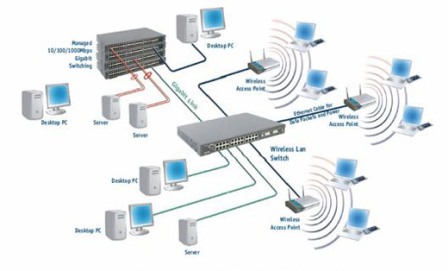

چیدمان شبکه

قطعاً ممکن است هزاران چیدمان شبکه وجود داشته باشد. اما خوشبختانه، این چیدمان ها با هم تفاوت های اساسی ندارند. در این قسمت شما را با نمودارهای شبکه برای هرکدام از شبکه های کابلی (LAN) بی سیم (WLAN) و هیبرید (Hybrid) یا مرکب که تلفیق شبکه LAN و WLAN می باشد آشنا خواهیم نمود. هر نمودار شبکه مشتمل بر نقاط ضعف و قوت آن چیدمان و نکاتی در خصوص چگونگی ساخت آن می باشد. لازم به ذکر است، در اینجا تنها شبکه ها و چیدمان های متعارف در ایران را بررسی خواهیم نمود؛ لذا شبکه های وابسته به خطوط برق (Powerline Network) و تلفن (Phoneline Network) داخل منزل یا محل کار که اغلب در کشورهای دیگر به کار گرفته می شوند، مورد بررسی قرار نخواهند گرفت.

نمودار شبکه مسیریاب بی سیم

این نمودار، استفاده از یک مسیریاب بی سیم به عنوان دستگاه مرکزی شبکه را نمایش می دهد.

ملاحظات کلیدی

کلیه دستگاه های متصل به مسیریاب بی سیم باید مجهز به کارت شبکه باشند. همانطور که در نمودار نشان داده شده است، اتصال مسیریاب به مودم پرسرعت، امکان دسترسی به اینترنت پرسرعت را برای کلیه دستگاه های متصل به شبکه فراهم می آورد.

مسیریاب های بی سیم از لحاظ فنی قادر به اتصال به چندین رایانه از طریق اتصال های بی سیم (Wi-Fi) هستند. تقریباً هیچ مسیریاب بی سیم برای منازل یا محل های کار کوچک وجود ندارد که مشکلی بابت اتصال چندین دستگاه بی سیم به طور همزمان داشته باشد. اگرچه، در صورتی که کلیه دستگاه های بی سیم به طور همزمان اقدام به استفاده ایز شبکه نمایند، راندمان کاری شبکه کاهش می یابد.

بسیاری (البته نه همه) مسیریاب های بی سیم، اتصال کابلی تا چهار دستگاه از طریق کابل شبکه میسر می سازند. در ابتدای نصب چندین شبکه ای، ابتدا یکی از رایانه ها باید به صورت مستقیم و با استفاده از کابل شبکه (که معمولاً به همراه دستگاه می باشد) جهت انجام تنظیمات شبکه به مسیریاب بی سیم متصل گردد. پس از این مرحله، برقراری ارتباط کابلی بین دستگاه ها و مسیریاب امری انتخابی است. استفاده از اتصال کابلی زمانی منطقی به نظر می رسد که رایانه، چاپگر، یا هر دستگاه دیگر، هیچگونه قابلیت اتصال بی سیم به شبکه را نداشته و یا اینکه در محلی قرار داشته باشد که سیگنال رادیویی کافی از سوی مسیریاب دریافت نکند.

اجزای اختیاری

شبکه بندی مسیریاب برای دسترسی به اینترنت، چاپگرها، کنسول های بازی و سایر ادوات سرگرمی الکترونیکی برای عملکرد صحیح شبکه الزامی نیست. کافی است هر کدام از اجزایی که در چیدمان شما وجود ندارند را از نمودار خود حذف کنید.

محدودیت ها

بخش Wi-Fi شبکه تنها در محدوده مجاز فاصله از مسیریاب عمل می کند. محدود عملکرد Wi-Fi به عوامل متعددی از جمله چیدمان و نقشه محل و تداخل امواج بستگی دارد.

در صورتی که مسیریاب بی سیم تعداد اتصالات کابلی (اترنت) مورد نیاز شما را پوشش نمی دهد، اتصال دستگاه ثانویه نظیر سوئیچ شبکه می تواند ظرفیت بخش کابلی شبکه شما را گسترش دهد.

نمودار شبکه مسیریاب اترنت

این نمودار، استفاده از یک مسیریاب اترنت (کابلی) به عنوان دستگاه مرکزی شبکه را نمایش می دهد.

ملاحظات کلیدی

بسیاری از مسیریاب های اترنت اتصال مستقیم تا چهار دستگاه را از طریق کابل شبکه می پذیرند (این دستگاه ها معمولاً چهار پورت دارند).

شایان ذکر است کلیه دستگاه های متصل به مسیریاب اترنت باید به یک آداپتور یا کارت شبکه مجهز باشند.

اجزای اختیاری

شبکه بندی مسیریاب برای دسترسی به اینترنت، چاپگرها، کنسول های بازی و سایر ادوات سرگرکی الکترونیکی برای عملکرد صحیح شبکه الزامی نیست. کافی است هر کدام از اجزایی که در چیدمان شما وجود ندارند را از نمودار خود حذف کنید.

محدودیت ها

در صورتی که مسیریاب اترنت مجهز به درگاه های کافی برای کلیه دستگاه ها نباشد، اتصال دستگاه ثانویه نظیر سوئیچ شبکه می تواند چیدمان کابلی شما را گسترش دهد.

ملاحظات کلیدی

بسیاری از مسیریاب های اترنت، اتصال مستقیم تا چهار دستگاه را از طریق کابل شبکه می پذیرد. یکی از این درگاه های موجود توسط Access Point اشغال می شود، اما این امر خود امکان اتصال چندین دستگاه Wi-Fi را به شبکه مقدور می سازد.

تقریباً هیچ مسیریاب بی سیم برای منازل یا محل های کار کوچک نیست که مشکلاتی بابت اتصال چندین دستگاه بی سیم به شبکه به طور همزمان داشته باشد. اگرچه، در صورتی که کلیه دستگاه های بی سیم به طور همزمان اقدام به استفاده از شبکه نمایند، راندمان کاری شبکه کاهش می یابد.

کلیه دستگاه های متصل به مسیریاب اترنت (کابلی) باید مجهز به کارت شبکه باشندو نیز، کلیه دستگاه های متصل به Access Point باید مجهز به کارت شبکه بی سیم باشند.

اجزای اختیاری

شبکه بندی مسیریاب برای دسترسی به اینترنت، چاپگرها، کنسول های بازی و سایر ادوات سرگرکی الکترونیکی برای عملکرد صحیح شبکه الزامی نیست. کافی است هر کدام از اجزایی که در چیدمان شما وجود ندارند را از نمودار خود حذف کنید.

شما می توانید دستگاه های متععدی را به مسیریاب اترنت و Access Point خود متصل کنید. برای اتصال بی سیم برخی دستگاه ها نظیر چاپگرها و کنسول های بازی به شبکبه، ممکن است نیازمند اتصال آداپتورها یا کارت های شبکه بی سیم به آن ها باشید.

محدودیت ها

بخش Wi-Fi شبکه تنها در محدوده مجاز فاصله از مسیریاب عمل می کند. محدود عملکرد Wi-Fi به عوامل متعددی از جمله چیدمان و نقشه محل و تداخل امواج بستگی دارد.

در صورتی که مسیریاب بی سیم تعداد اتصالات کابلی (اترنت) مورد نیاز شما را پوشش نمی دهد، اتصال دستگاه ثانویه نظیر سوئیچ شبکه می تواند ظرفیت بخش کابلی شبکه شما را گسترش دهد.

نمودار شبکه اتصال مستقیم

این نمودار، اتصال بین دو رایانه بدون هرگونه دستگاه مرکزی در شبکه نمایش می دهد

ملاحظات کلیدی

اتصال مستقیم می تواند با تنوع زیادی از کابل های برقرار شود. کابل شبکه (اترنت) از نوع Crossover متعارف ترین آن ها است، اما جایگزین های ساده تر و کندتر نظیر کابل سریال RS-232 و کابل پارالل (موازی) برای این کار وجود دارد که امروزه به ندرت مورد استفاده قرار می گیرند.

اجزای اختیاری

در شبکه اتصال مستقیم، اتصال به اینترنت نیازمند آن است که رایانه ای که به اینترنت متصل می شود. مجهز به دو کارت شبکه می باشد. یکی برای اتصال به اینترنت و دیگری برای اتصال به رایانه دیگر. یا به عنوان راه حل جایگزین می توانید از یک کارت شبکه برای اتصال به رایانه دیگر و از کابل USB برای اتصال مودم به رایانه اصلی استفاده کنید. البته اگر می خواهید از اینترنت پرسرعت استفاده کنید، اتصال USB به علت سرعت پایین انتقال داده، جوابگوی ترافیک بالای شبکه نخواهد بود. در صورتی که اتصال اینترنت مورد نظر نمی باشد، می توان از نکات صرف نظر نمود.

محدودیت ها

اتصال مستقیم تنها برای یک جفت رایانه یا دستگاه امکان پذیر است. دستگاه های اضافی نمی توانند به این شبکه اضافه شوند، اگرچه دستگاه های دیگر می توانند جداگانه به یکدیگر متصل شوند.

نمودار شبکه Ad hoc

این نمودار، استفاده از تنظیم Ad hoc بی سیم را در شبکه نشان می دهد.

ملاحظات کلیدی

استفاده از حالت Ad hoc Wi-Fi نیاز به مسیریاب شبکه یا Access Point را در شبکه مرتفع می کند. با Ad hoc بی سیم، می توانید رایانه های خود را به دلخواه بدون نیاز به دستگاه مرکزی به یکدیگر متصل نمایید. اغلب افراد، تنها به طور موقتی از Ad hoc بی سیم در مواقعی جهت جلوگیری از خطرات امنیتی بالقوه استفاده می کنند.

اجزای اختیاری

لازم نیست همه ابزارهایی که در تصویر بالا می بینید در شبکه Ad hoc شما هم باشند. کافی است هر کدام از اجزایی که در چیدمان شما وجود ندارند را از نمودار خود حذف کنید.

محدودیت ها

کلیه دستگاه های متصل از طریق Ad hoc بی سیم، باید به کارت شبکه بی سیم (Wi-Fi) مجهز باشند. کلیه این آداپتورهای باید به جای حالت Infrastructure، در حالت Ad hoc قرار گیرند.

به علت طراحی غیرانعطاف پذیرتر، تأمین و حفظ شبکه های Ad hoc Wi-Fi نسبت به مسیریاب های بی سیم و Access Point ها کاری دشواتر می باشد.

شبکه های Ad hoc حداکثر پهنای باند 11Mbps را پشتیبانی می کنند، در حالی که سایر شبکه های Wi-Fi پهنای باند 54Mbps و بالاتر را پشتیبانی می نمایند.

نمودار شبکه اترنت Hub/Switch

این نمودار استفاده از Hub اترنت یا Switch را در شبکه نمایش می دهد.

ملاحظات کلیدی

Hub ها و Switch های اترنت، شبکه بندی رایانه های متعدد را میسر می سازند. اغلب (اما نه همه) Hub ها و Switch های اترنت، چهار پورت یا بیشتر را پشتیبانی می کنند.

اجزای اختیاری

شبکه بندی دسترسی اینترنت، چاپگرها، کنسول های بازی و سایر ادوات سرگرمی الکترونیکی برای عملکرد صحیح شبکه الزامی نیست. کافی است هرکدام از اجزایی که در چیدمان شما وجود ندارند را از نمودار خود حذف کنید.

Hub ها و Switch های اضافی را می توان به چیدمان مقدماتی فوق اضافه نمود. اتصال Hub ها و Switch ها به یکدیگر، حداکثر تعداد رایانه ها و دستگاه های قابل اتصال به شبکه را افزایش می دهد.

محدودیت ها

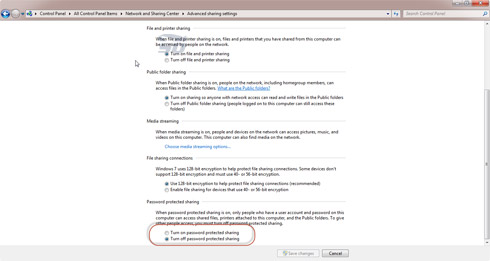

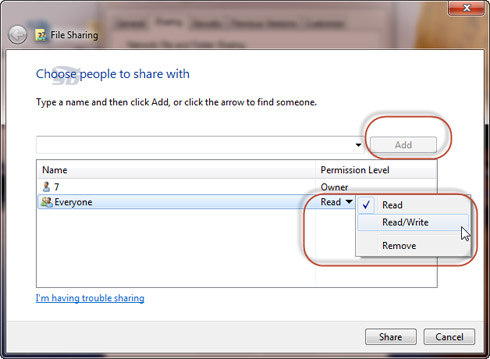

کلیه رایانه های متصل به Hub یا Switch نیازمند کارت شبکه فعال می باشند. همانطور که در تصویر فوق مشاهده می نمایید، Hub ها و Switch ها نمی توانند مستقیماً با اتصال اینترنت ارتباط برقرار کنند. در عوض، باید یک رایانه به عنوان کنترل کننده اتصال اینترنت عمل نموده و سایر رایانه ها و دستگاه ها به واسطه آن به اینترنت دسترسی پیدا کنند. برای این منظور نرم افزار اشتراک گذاری اینترنت (ICS) را می توان بر روی هریک از رایانه ها نصب نمود. اما جها تسهیل هرچه بیشتر در کار، استفاده از نرم افزار ICS موجود در ویندوز آسان ترین راه حل خواهد بود.

منبع: http://fanoos.me/

.jpg)